Die Sicherung eines Linux Servers vor Hacker-Attacken

Aktuell sind die Preise einiger Linux Server sehr günstig. Dies liegt an der steigenden Anzahl der Hosting-Anbieter auf dem Markt. Die Überlegung, sich einen Server zuzulegen ist berechtigt. Allerdings ist man als Besitzer eines Servers auch für alle Aktionen verantwortlich die von diesem ausgehen. Damit haftet man auch für entstehende Schäden. Hacker suchen sich bevorzugt schlecht geschützte Server aus um diese zu infiltrieren und dann für die eigenen Zwecke zu verwenden. Das können DdoS-Attacken sein oder auch das Verschicken von Spammails. Richtig problematisch wird es dann, wenn der gehackte Server zur Verbreitung von illegalem Material missbraucht wird. Das kann für den Inhaber rechtliche Konsequenzen nach sich ziehen. Damit so etwas nicht passiert, gilt es bei der Konfiguration des Servers spezielle Grundregeln zu beachten. Sie erschweren einem Hacker die Arbeit und halten ihn möglicherweise davon ab, den Server zu knacken. Einen Teil dieser Regeln stellen wir Ihnen an dieser Stelle vor.

- Das System muss aktuell sein

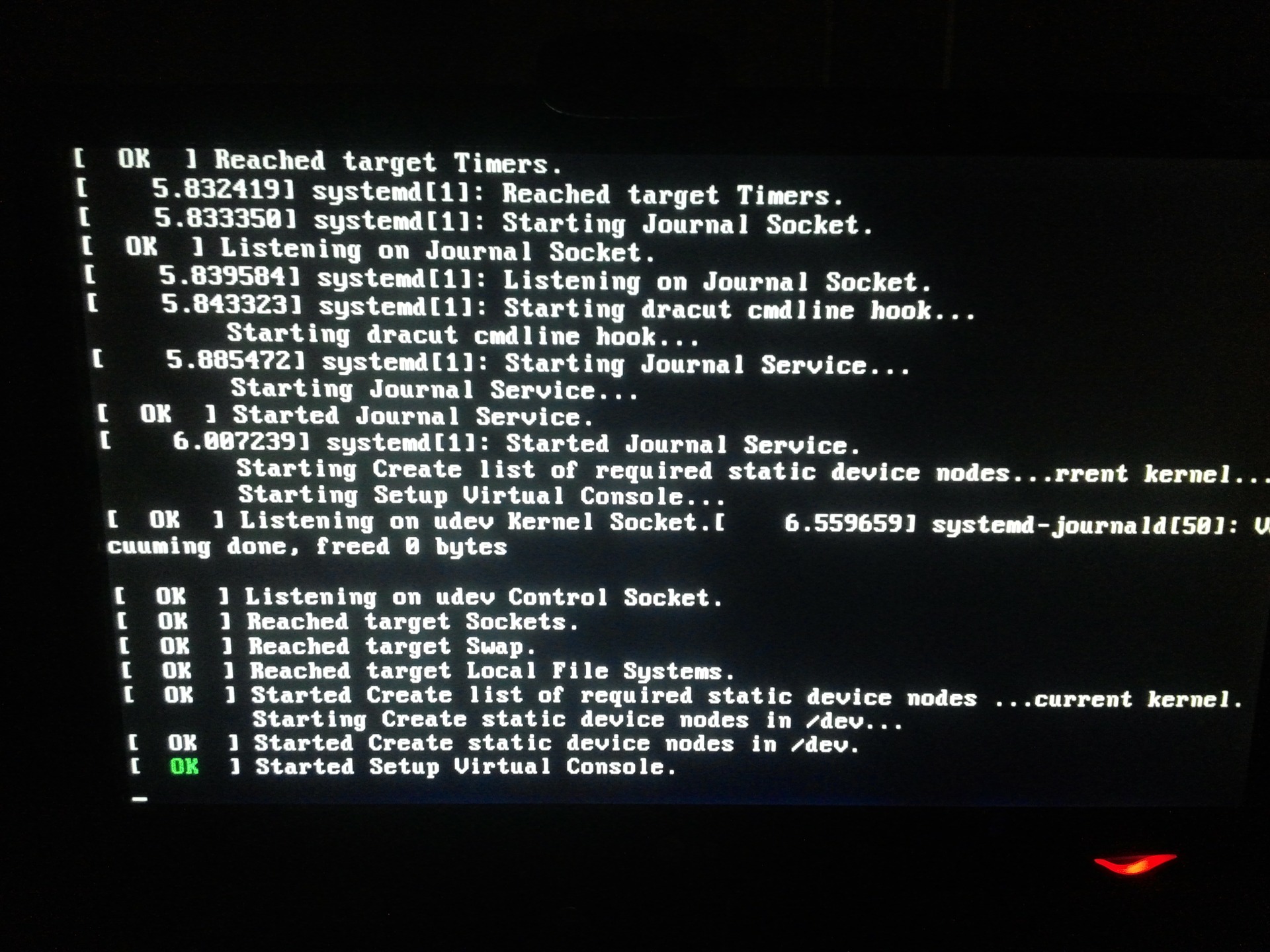

Das benutzte Betriebssystem, die verwendete Software und die Programme für Dienste wie Mail – und Webserver müssen immer up to date sein. Es empfiehlt sich, die Aktualisierung täglich mittels Cronjob durchzuführen. Gerade auch bei Neuinstallationen eines Systems sollten im Anschluss alle Updates durchgeführt werden. Auch die Software die der Hoster zur Verfügung stellt gehört dazu.

- SSH Einstellungen müssen vorgenommen werden

Häufig versuchen Hacker am Root-Zugang anzugreifen. Ist dieser Weg zum Server gehackt kann erheblicher Schaden entstehen. Sie müssen deshalb unbedingt eine neue Nutzerkennung mit neuem Namen für diesen SSH-Zugang anlegen. Im Anschluss sperren Sie den Zugang in den SSH Einstellungen.

Zusätzliche Möglichkeiten zur Erhöhung der Sicherheit:

- Manuelle Änderung des vorhandenen SSH-Ports

- Deaktivierung der SSH Log-in über eine Passworteingabe. Erlauben Sie ausschließlich Log-ins mit gültiger Schlüsseldatei. Verwenden Sie Programme zur automatischen Sperrung von angreifenden IP-Adressen. Anwendungen sind zum Beispiel denyhosts oder fail2ban.

Verwenden Sie immer sichere Passwörter. Kombinieren Sie dafür Zahlen, Buchstaben und Sonderzeichen.

- Ports absichern / Firewall konfigurieren

Konfigurieren Sie ihre System Firewall so, dass sie nicht benötigte Ports immer sperrt. Gängige Ports die für SSH genutzt werden sind beispielsweise HTTP, FTP oder HTTPS. Entweder Sie nehmen die Einstellungen mit Hilfe von iptables vor oder sie nutzen die vorhandene Software des Systems. Mit Hilfe von Netstat können Sie überprüfen, welche Ports aktuell verwendet werden und damit offen sind. Vorsicht: Sperren Sie sich nicht selbst im Rahmen der Firewall Konfiguration aus!

- Sicherheitssoftware nutzen

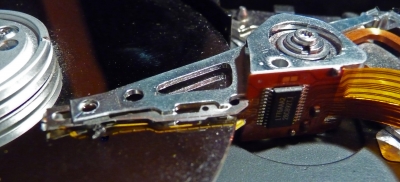

Für Server existieren, ähnlich wie beim Computer, unterschiedliche Sicherheitssoftwares. Das können Malware-, Virenscanner oder Anti-Rootkits sein. Diese sollten Sie auf Ihrem Server verwenden. Häufig verwendete Softwarebeispiele sind rkhunter, tripwire oder ClamAV. An dieser Stelle wieder der wichtige Hinweis: Achten Sie darauf, dass Ihre Programme ständig aktuell bleiben. Wir empfehlen eine automatisches update per Cronjob.

- Die Einstellungen von Serverdiensten

Auch Serverdienste sollten immer aktuell sein, die Standarteinstellungen zusätzlich optimiert werden. Die Art der verwendeten Dienste und der Verwendungszweck bestimmen dabei die Einstellungen.

Einige Beispiele zum besseren Verständnis:

FTP

- Kein Log-in für anonyme Nutzer. Prüfung der Sicherheitseinstellungen.

- Wird ein Dienst nicht verwendet sollte der Port gesperrt werden.

PHP

- PHP Zugriff zum Lesen und Schreiben auf bestimmte ausgewählte Verzeichnisse begrenzen.

- Deaktivierung von Öffentliche Fehlermeldungen. Sie geben Infos über das System weiter.

Webserver

- Deaktivierung von ungenutzten Modulen.

Hinweis: Dieser Leitfaden dient allenfalls als Informationsgrundlage. Er ist nicht vollständig. Der Serverinhaber ist für die Sicherheit zuständig und verantwortlich. Eine permanente Auseinandersetzung mit der Materie sollte daher, gerade im Hinblick auf mögliche rechtliche Konsequenzen, selbstverständlich sein.